Cybersecurity

Cybersecurity

La maggior parte delle aziende non dispone di tempo, denaro e personale interno per gestire una strategia di sicurezza informatica per prevenire e bloccare attacchi informatici.

Droomode invece vuole guidare e attuare le soluzioni più adeguate contro le minacce cyber.

La maggior parte delle aziende non dispone di tempo, denaro e personale interno per gestire una strategia di sicurezza informatica per prevenire e bloccare attacchi informatici. Droomode invece vuole guidare e attuare le soluzioni più adeguate contro le minacce cyber.

Le nostre soluzioni

Le nostre soluzioni

Vulerability Assessment

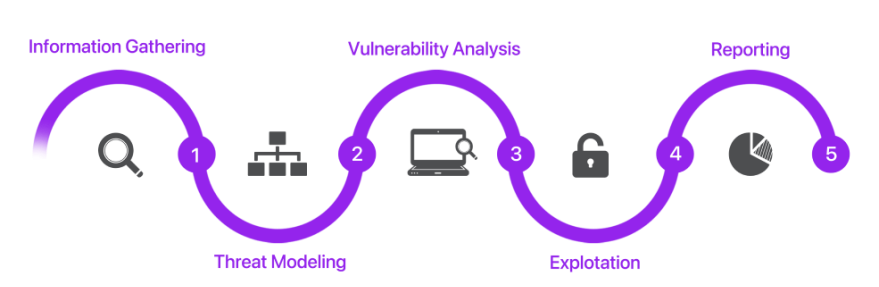

Penetration Test

Penetration Test

• Interno: Viene fornito l’accesso alla rete aziendale, con li quale l’attaccante simulerà l’aver fatto breccia nei sistemi dell’azienda e proseguirà con l’attacco dall’interno. L’obbiettivo è quello di verificare la resilienza della struttura IT e le possibilità di un’eventuale escalation dei privilegi.

• Esterno: Non viene fornito nessun accesso alla rete aziendale, l’attaccante dovrà dunque fare breccia nei sistemi IT dell’azienda dai soli servizi che sono esposti.

Ci sono due tipi di Penetration Test:

• Interno: viene fornito l’accesso alla rete aziendale, con li quale l’attaccante simulerà l’aver fatto breccia nei sistemi dell’azienda e proseguirà con l’attacco dall’interno. L’obbiettivo è quello di verificare la resilienza della struttura IT e le possibilità di un’eventuale escalation dei privilegi.

• Esterno: non viene fornito nessun accesso alla rete aziendale, l’attaccante dovrà dunque fare breccia nei sistemi IT dell’azienda dai soli servizi che sono esposti.

Code review

Code review

Training

Training

Il nostro servizio di Training è finalizzato a migliorare la capacità dei dipendenti alla reazione e risposta agli attacchi informatici, oltre che a formare nuovi esperti in cybersecurity.

L’attività di formazione la svolgiamo attraverso campagne simulate:

prepariamo i dipendenti a reagire in modo adeguato ad eventuali minacce informatiche, replicando alcune delle campagne più utilizzate dai criminali. Come ad esempio campagne di phishing, malware e Social Engineering.

La formazione dei nuovi esperti avverrà in diverse aree di specializzazione:

Web: si parte dalla concezione di semplici vulnerabilità (code injection, path traversal, sql injection) fino ad arrivare al chaining di esse per riuscire successivamente ad ottenere più privilegi a livello applicativo ed exfiltrare ulteriori dati. Si accennano anche eventuali code of conduct da tenere per evitare questitipi di attacchi.

Software: si fa un giro a tutto tondo dal reversing di un applicativo al pwning vero e proprio, fino ad arrivare ad eventuali vulnerabilità che permettono di eseguire del codice all’interno dell’applicativo senza aver nessun permesso.

L’attività di formazione la svolgiamo attraverso campagne simulate:

prepariamo i dipendenti a reagire in modo adeguato ad eventuali minacce informatiche, replicando alcune delle campagne più utilizzate dai criminali. Come ad esempio campagne di phishing, malware e Social Engineering.

La formazione dei nuovi esperti avverrà in diverse aree di specializzazione:

Web: Si parte dalla concezione di semplici vulnerabilità (code injection, path traversal, sql injection) fino ad arrivare al chaining di esse per riuscire successivamente ad ottenere più privilegi a livello applicativo ed exfiltrare ulteriori dati. Si accennano anche eventuali code of conduct da tenere per evitare questitipi di attacchi.

Software: Si fa un giro a tutto tondo dal reversing di un applicativo al pwning vero e proprio, fino ad arrivare ad eventuali vulnerabilità che permettono di eseguire del codice all’interno dell’applicativo senza aver nessun permesso.